Nuevo Virus de Cifrado de Información

Cristian Palacios

2 mar 2016 • 2 Min. de lectura

Una nueva amenaza que compromete la información de las organizaciones ha sido detectada. Es el nuevo virus de cifrado de información.

“Locky Ransomware” es un nuevo tipo de amenaza que se difunde mediante un correo electrónico el cual contiene un archivo adjunto de Word, este encripta los archivos del equipo de su víctima.

Esta amenaza ha sido traducida en diferentes idiomas como característica de inicio de vida, por lo que su propagación se extiende rápidamente a diversos países. En cuanto el archivo adjunto es abierto, este sugiere habilitar los macros y al aceptar se descarga un payload, acción que permite el inicio de la infección a las diferentes extensiones de archivos del equipo infectado.

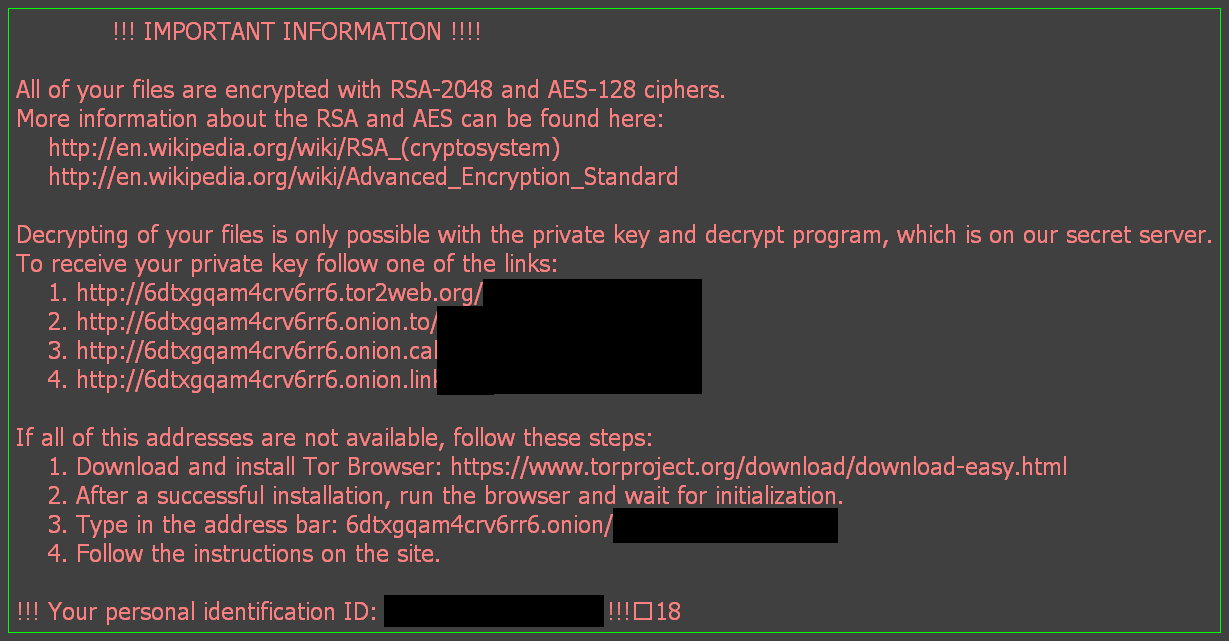

El archivo infectado se muestra bloqueado para el usuario, y con una alerta informativa. La intención del atacante es solicitar dinero a la víctima mediante el procedimiento indicado en la alerta para desbloquear el archivo similar a la siguiente imagen:

Obtener protección mediante su plataforma de seguridad

La buena noticia es que con los siguientes blades de seguridad, tu organización puede protegerse de las amenazas de cifrado de la información (Locky Ransomware):

-

SandBlast: blade para ataques de día zero, analiza los archivos adjuntos enviados dentro de un correo, ejecutándolos en un ambiente virtual. Esto permite detectar el locky y, al identificarlo como amenaza, bloquear el correo evitando su propagación. Este blade actúa antes de que la víctima haya sido infectada, previniendo el ataque.

-

Anti-Bot: blade de firmas de seguridad, despliega la firma Trojan-Ransom.Win32.Locky.A que bloquea la comunicación con el servidor externo del atacante, gracias a que contiene firmas de reputación de servidores Locky conocidos. Este blade actúa luego de que la víctima haya sido infectada.

-

Anti-Virus: analiza y compara con más de 200 firmas de servidores y dominios conocidos como maliciosos y con archivos relacionados con Locky, para bloquear el ataque. Este blade actúa durante la infección, aunque su limitación es basarse en firmas.

Con la implementación de estas tres herramientas de seguridad, ejecutando tareas de backup de la información y evitando caer en la desesperación por recuperar los archivos infectados, es posible contrarrestar esta amenaza.

Si quieres conocer más sobre este tema o estás interesado en implementar/mejorar estas plataformas en tu organización, por favor déjanos un comentario o escríbenos a info@telavog.net.

#LockyRansomware #Bot #SeguridadInformática